Что нового в Windows Firewall?

14624

14624

Впервые Windows Firewall был представлен в Windows XP Service Pack 2, а потом был добавлен в Windows Server 2003 Service Pack 1. С приходом Vista и Windows Server 2008 приложение Windows Firewall было существенно доработано и получило новое имя - Windows Firewall with Advanced Security (WFAS), о функциях которого мы расскажем в данной статье.

Когда Microsoft добавила Windows Firewall в Windows XP SP2, то по умолчанию он был включен. Это был огромный скачок для безопасности настольных компьютеров. В Windows Server 2003 SP1 брандмауэр был включен, когда пользователи в первый раз настраивали сервер, но выключался, когда они запускали Windows Update, чтобы обновить сервер. Теперь в Windows Server 2008 брандмауэр по умолчанию полностью включен. Это огромный шаг для серверной ОС, при этом Microsoft старается облегчить жизнь администраторам, автоматически добавляя новые исключения, когда через интерфейс Server Manager добавляются новые роли, например, DNS. В Vista, конечно же, брандмауэр тоже включен по умолчанию.

Вот список наиболее важных функций в WFAS:

- WFAS по умолчанию включен в Windows Server 2008

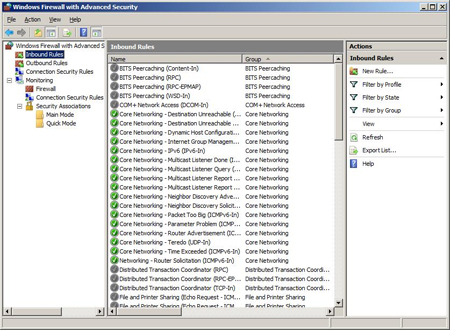

- Теперь брандмауэр поддерживает правила как для входящего, так и исходящего трафика

- Новая Microsoft Management Console для управления WFAS, а интерфейс настройки брандмауэра из MMC объединен с интерфейсом настройки Internet Protocol Security (IPSec)

- Изменен интерфейс командной строки

- Настройка правил и исключений теперь намного более удобная

- Новые опции профиля.

Новая мощная функция WFAS - возможность создавать исходящие правила для брандмауэра. Чаще всего брандмауэр используется, чтобы заблокировать плохих парней извне, но администраторы также могут ограничивать пользователям доступ в сеть. Примером этого может быть блокирование исходящих портов 80 и 443, так что никто не сможет выходить в интернет с сервера. И, конечно же, будьте аккуратны: вы же не хотите заблокировать ваш сервер от получения ежемесячных обновлений. Заметьте, что по умолчанию все исходящие соединения разрешены.

В дополнение к управлению настройками брандмауэра новая MMC, интегрированная в WFAS, заменяет интегрированные приложения IP Security Policies и IP Security Monitor, которые раньше использовались для управления IPSec. Однако оба этих инструмента включены в состав Windows Server 2008 и Vista. Старые приложения могут быть использованы низкоуровневыми клиентами, например, Windows 2000, Windows XP и Windows Server 2003.

Самый быстрый способ открыть WFAS - нажать кнопку Start, набрать "Firewall" в области поиска и нажать Enter. Также вы можете войти в новую MMC консоль управления WFAS с помощью Server Manager в Windows Server 2008.

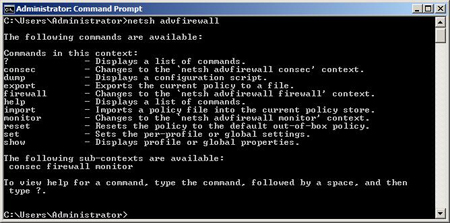

Для управления функциями WFAS из командной строки вам понадобится новая контекстная команда "advfirewall" с "netsh". Вы можете войти в режим управления брандмауэром из командной строки, введя в нее

netsh advfirewall

Если вы используете Core-версию Windows Server 2008 и хотите использовать WFAS MMC, то вам необходимо запустить следующие команды с удаленной рабочей станции с Vista, или обычного Windows Server 2008:

netsh advfirewall set allprofiles settings remotemanagement enable

Возможно, самым важным обновлением в WFAS является возможность создавать гораздо детализированные и мощные правила. Вот список новых типов правил, которые реализованы в WFAS:

- Основанные на номере IP-протокола

- Удаленные и локальные TCP и UDP-порты

- Все порты или выбранные порты

- Определенные типы интерфейсов (LAN, WAN, удаленный доступ).

- ICMP и ICMP v6 трафик по типу и коду

- Для определенных служб.

Раньше в WFAS было практически нереально позволить передачу всего типа траффика с определенного IP-адреса. Вам надо было вручную добавить исключение для каждого порта, для всех 65.536! Обновленная степень структурирования исключений в правилах - очень приятное нововведение в WFAS.

Принцип работы с профилями в WFAS отличается от используемых в предыдущих версиях. В старом Windows Firewall было два профиля - Domain и Standard. Если вы были подключены к домену и ваша Windows определяла, что работаете в сети, ассоциированной с Windows-доменом, то использовался профиль Domain. Во всех остальных случаях использовался профиль Standard. Это позволяет использовать разные правила брандмауэра в зависимости от того, к какой сети вы подключены. Идея состоит в том, что, возможно, вы захотите использовать жесткие правила брандмауэра, если вы не дома, а в кафе. С WFAS теперь три профиля - Domain, Private, Public. Профиль Domain оперирует, как и раньше. Профили Public и Private используются, когда вы подключены к сети без домена, и похожи на профиль Standard. Разница в том, что вы можете обозначить сеть либо как Public, либо как Private. Профиль Public используется по умолчанию, но имеет больше ограничивающих правил, при этом вы можете перейти для какой-либо сети на профиль Private с помощью Network Sharing Center, доступ к которому можно получить через панель управления. Чтобы переключиться между профилями Public и Private зайдите в Network Sharing Center и нажмите Customize.

Добавление нового правила брандмауэра

Теперь давайте пройдем все шаги добавления нового правила в WFAS. Первое, что вам необходимо сделать - узнать какой тип исключения вы хотите добавить. С помощью WFAS вы можете сделать исключение по порту, программе, службе или по предустановленному правилу. Если вы хотите настроить правило на основе порта, но не уверены, какой именно порт определенная программа использует, прочитайте об использовании утилиты netstat.exe.

Например, давайте откроем порты 80 (http) и 443 (https) для веб-сервера. Не забывайте, что если вы добавите роль Internet Information Services (IIS) через Server Manager, то Windows автоматически откроет соответствующие порты.

Шаги, которые нужно предпринять в нашем случае:

- Нажмите кнопку Start, наберите "Firewall" в области поиска и нажмите Enter

- Щелкните правой кнопкой на входящих правилах и выберите "Add new rule"

- Выберите "Порт" и нажмите "Next"

- В поле "Specific local ports" введите "80,443", и нажмите "Next"

- Стандартный параметр "Allow the connection", а это то, что нам нужно, так что нажимаем "Next"

- Для настольного компьютера вы, возможно, захотите корректировать настройки, но учитывая, что данное правило будет работать на сервере, то оставим все как есть и нажмем "Next"

- Выберите имя и нажмите "Next"

Учитывая существенные изменения по сравнению с предыдущей версией, WFAS должен сделать вашу жизнь проще, когда дело касается управления брандмауэром на вашем компьютере с Windows. Все, что для этого нужно - просто перейти на Vista и Windows Server 2008.

Источник:

Перевод: Zloy Kak Pё$

Комментарии

Вот хорошая страничка есть на эту тему : Жалко что вистовский "фаерволл" там пока никак не оценивается

По теме

- Доступна предварительная сборка Windows Server 2019 17709

- Доступна сборка Windows Server 17666 и Windows 10 SDK 17666

- Анонсирован Windows Server 2019

- Инсайдерам доступен Windows Server 17074

- Доступен Windows Server 17035

- Microsoft анонсировала Windows Server 1709 #Ignite

- Подсистема Linux стала доступна и в Windows Server

- Microsoft выпустила Windows Server 16237 в рамках Windows Server Insider Program

- Microsoft добавит поддержку ARM в Windows Server только для использования в своих дата-центрах

- Miсrosoft и Qualcomm принесут Windows Server на ARM