Краткий экскурс в UAC от DevCenter

Одной из наиболее интересующих вещей в Vista является управление учетными записями пользователя – User Account Control (UAC), ранее User Account Protection (UAP) и еще раньше Least-privileged User Account (LUA)...

Идея UAC – допустить пользователей к работе за машиной в качестве стандартных пользователей, а не администраторов. Управление компьютером с высокими привилегиями администратора – плохая идея, так как это значит, что любая загрузка из Интернета и установка (преднамеренная или нет) использует его доверие. Если программное обеспечение (ПО) имеет «злые намерения», то ты можешь оказаться в куче проблем, поэтому работа в качестве стандартного пользователя (с низкими привилегиями), означает, что любое ПО, которое ты устанавливаешь и запускаешь, может нанести лишь незначительный ущерб.

К сожалению, общественный опыт сегодня с платформами вроде Windows XP показывает, что для пользователей оказывается довольно наворочено, трудно и иногда даже просто невозможно запустить нужное им ПО без согласия администратора. Мы надеемся, что с Vista пользователям будет дозволено устанавливать нужные им приложения, когда они работают под именем стандартных пользователей, а не администраторов, но в то же время будет сохраняться безопасность и легкость поддержки в промышленных областях, а также что для домашних компьютеров будет обеспечен и лучший «родительский контроль». Посмотрим, что это значит для домашних пользователей и предпринимателей.

Типы пользователей

Первое, что тебе нужно понять, это как учетные записи и их привилегии изменены в Vista. В предыдущих Windows-платформах было три основных типа пользователей, если рассматривать отдельную машину: Администраторы, которые имеют неограниченные права; Опытные пользователи, несколько отличающиеся от обычных, но способные осуществлять некоторые административные действия; и Обычные пользователи, имеющие только ограниченные возможности для изменения конфигурации системы или установки программ. Теперь в Vista ты увидишь только два их вида: Стандартные пользователи и Администраторы. Оба из них имеют ограниченные права на машине, но вторые могут временно поднять их для выполнения задач уровня администратора, например, изменение системных настроек или установка приложений. Плюс ко всему имеется встроенная учетная запись администратора, которая является особенной и всегда имеет поднятые привилегии, но идея в том, что ты никогда не должен позволять другим пользователям использовать эту запись.

Поэтому, например, когда пользователь Vista работает как администратор и пытается просмотреть локальную политику безопасности Local Security Policy (административное средство, используемое для просмотра и изменения настроек безопасности на конкретной машине), нажав «Run As Administrator», появляется что-то вроде этого:

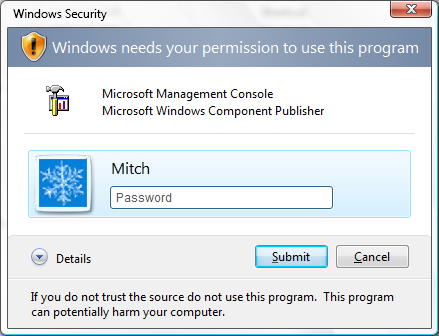

Нажатие кнопки «Allow» («Разрешить») вызывает запуск окна Event Viewer, потому что пользователь числится под записью Администратор. Но если ты вошел в качестве стандартного пользователя и пытаешься открыть Local Security Policy аналогичным способом, ты увидишь это:

Отметим, что учетная запись Администратор способна поднимать свои права, в то время как стандартному пользователю для достижения того же эффекта нужно ввести пароль. Здесь сталкиваемся с первой трудностью исполнения UAC. Администратор выдает разрешение «со стороны» (OTS – «over the shoulder»), когда необходимо увеличить безопасность, но это ущемляет применимость. Один из вопросов, которые задают многие бета-тестеры по этому поводу: «Как это можно отключить?». Но некоторые родители после того, как в сотый раз доверились своим детям, вероятно, в какой-то момент расстроятся и больше не будут выключать UAC полностью (в последних сборках это можно сделать, используя вкладку Средства программы msconfig.exe). Будет ли когда-нибудь компромисс между безопасностью и применимостью? Если UAC и выигрывает в обеспечении безопасности для машин с Windows, то это неизбежно сделает их менее удобными в использовании и трудноуправляемыми, по сравнению с тем, что платформы Windows сами собой представляют.

UAC для домашних пользователей

Что является оптимальной (в том числе и безопасной) конфигурацией UAC для домашних пользователей? UAC находится под контролем Group Policy, или на автономных машинах это – Local Security Policy (secpol.msc). В настоящее время существует шесть режимов политики UAC, которые можно найти в разделе Computer Configuration\Security Settings\Local Policies\Security Options:

Поведение UAC на автономной (или из рабочей группы) машине следующее. Если вошедший пользователь использует учетную запись администратора, всякий раз, когда ему будет нужно повысить свои привилегии для выполнения некоторой задачи на системном уровне, будет появляться «надоедливое» окно. Если мама является администратором на компьютере, ей, вероятно, надоест все это, и она изменит политику на «No Prompt» («Без предупреждений»), но это плохо, так как одной из основных целей UAC является предупреждение пользователя о попытке приложения выполнить что-то «серьезное» для системы. С другой стороны, если вошедший пользователь имеет только стандартную учетную запись, то мама, как всегда, должна будет подойти к компьютеру и, сказав «Отвернись, Бобби», ввести свой пароль, чтобы Бобби мог выполнять задуманное им дело. Конечно, это – боль, но альтернатива (позволить Бобби устанавливать все, что только захочет) все вопроса для большинства родителей.

UAC для предприятий

Теперь давай посмотрим на машину «Джо», оснащенную Vista и подключенную к действующему домену. Установки UAC на его машине, вероятно, должны выглядеть как-то так:

Другими словами, доменная машина, возможно, должна иметь UAC, сконфигурированную не так, как домашняя, так что стандартные пользователи никогда не будут нуждаться в доверии администратора (OTS оказывается неактуальной в таких условиях), и поднятие прав для установки приложений не требуется, потому что средства Group Policy и SMS используются для противоположных целей – развернуть среду приложений. Конечно, если ты присоединишь Vista-машину к домену с Windows 2003 сегодня, ты не найдешь этих настроек, так как Group Policy в предыдущих платформах еще не поддерживает новые настройки безопасности Vista, но предположительно с Longhorn Server, это будет играть важную роль (хотя это еще толком не протестировано).

Заключение

Несмотря на пользователей, раздосадованных новым UAC (особенно детей и их родителей), это – шаг в определенно правильном направлении в увеличении безопасности машин под управлением Windows. Но как приложения будут работать с этой особенностью – это другой вопрос, на который дадут ответ будущие статьи.

Источник:

Перевод: NTL

По теме

- Windows Vista официально "мертва"

- Завтра прекращается поддержка Windows Vista

- Остался последний месяц поддержки Windows Vista

- 11 апреля Microsoft прекратит поддержку Windows Vista

- Через год прекращается поддержка Windows Vista

- Microsoft открыла исходный код Open XML SDK

- Баллмер: Longhorn/Vista - моя самая серьезная ошибка

- Сегодня заканчивается бесплатная фаза поддержки Windows Vista и Office 2007

- Microsoft продлила срок поддержки Windows Vista и Windows 7

- Практики обеспечения безопасности Microsoft - лучшие в мире

4450

4450