Брандмауэр Windows: лучшая функция безопасности в Vista?

Порой забавно, как некоторые лучшие функции безопасности Windows не получают должного внимания, или критикуются по самым странным причинам...

Обратите внимание: брандмауэр Windows является одним из лучших межсетевых экранов, и необоснованные жалобы здесь не обсуждаются. Я считаю, что большинство этих предположений неверны, или являются сказками и выдумками. Но давайте перейдем к положительной стороне.

Мне очень нравится брандмауэр Windows в Windows XP Service Pack 2 (SP2). Он занимает мало места на диске, управляется прямо из системы, хорошо выполняет свои функции, ненавязчив, и делает кое-что очень важное: защищает систему при запуске. Последнее является очень важным пунктом: мы все видели как много систем было инфицировано при запуске даже со включенными брандмауэрами.

В Windows Vista брандмауэр станет еще лучше. В нем есть несколько новых функций, и одна из самых ярких - это то, что брандмауэр, наконец, объединен с IPsec. В этом действительно есть смысл. IPsec и брандмауэр выполняют очень схожие функции. Объединив их, предприятия смогут управлять ими двумя через один интерфейс и проектировать политику групп для их совместного использования. Другими словами, предприятия, осуществляющие Server and Domain Isolation (Изоляцию Серверов и Доменов) или Network Access Protection (Защиту Доступа в Сеть), будут более развертываемыми, так как получат улучшенный интерфейс для конфигурирования этих функций. Здесь показано, как этот интерфейс выглядит в одной из последних сборок:

Интерфейс разработан специально для того, чтобы сделать конфигурирование Server and Domain Isolation и Network Access Protection более простым. Как я уже сказал, Server and Domain Isolation сегодня, и Network Access Protection в будущем - это две наиболее перспективные технологии защиты, над которыми мы работаем. Их интегрирование в брандмауэр сделает его чрезвычайно мощным.

Другой отличительной особенностью нового брандмауэра является возможность задавать правила, основанные на трех различных типах сетей. В Windows XP SP2 было введено понятие домена и стандартного профиля. Когда контроллер домена был доступен, система использовала профиль домена, а когда контроллер домена был недостижим, система использовала стандартный профиль. Однако, администратор не имел возможности сконфигурировать их для какой-то определенной сети. Все, что он мог настроить - это порты и приложения на каждом из них. В Windows Vista есть три профиля: домен, частный профиль, публичный профиль. Профиль домена работает точно также, как в Windows XP, за исключением более отлаженной логики обнаружения. Теперь переход более надежен, и меньше систем используют стандартный профиль, находясь фактически на домене. Частный профиль - это новейшая функция, решающая важную проблему. Многие из нас используют домашние сети, и мы хотим возможность соединения с компьютером на таких сетях по специфическим протоколам, типа SMB (файл общего доступа Windows), и блокировать эти протоколы в общедоступных сетях. Однако, в этих сетях нет контроллеров домена, так что профиль домена не может использоваться. В Windows XP единственная настройка открывала эти порты в стандартном профиле. В Windows Vista мы получаем возможность открывать их в частном профиле, который не делает их общедоступными, например когда мы находимся в аэропорту или в другой общедоступной сети. Когда Вы подключаете систему с новой сетью, Вам будет задан вопрос: является ли эта сеть общедоступной или частной, и произойдет соответствующее конфигурирование системы. Эти параметры настройки будут использоваться каждый раз при соединении с данной сетью. Также, Вы можете конфигурировать правила изоляции домена, основанные на типе сети, как показано на данной иллюстрации:

Также, процесс создания правила для брандмауэра, заметно упрощен в Windows Vista. Новый мастер создания правил, показанный ниже, позволяет Вам определить все стандартные типы правил, а также содержит предопределенные правила для специфических служб.

Есть также "пользовательское" правило (скрытое выпадающим меню выше), которое предоставляет Вам всю гибкость развертывания межсетевого экрана. Разумеется, Вы можете легко настраивать поведение правила. Например, если Вам нужно правило, позволяющее IPsec шифровать трафик, подобное тому, которое Вы могли создать в Windows XP, то теперь Вам понадобится всего несколько шагов: просто выберите правильные переключатели на соответствующей странице мастера:

Здесь Вы можете настраивать использование данных портов и программ только для проверенных подключений. И действительно, теперь конфигурировать Server and Domain Isolation стало проще простого.

Есть еще много, много разных особенностей нового брандмауэра, и я просто не могу описать их все в своем веб-журнале. Одна очень хорошая возможность - это экспортирование и импортирование правил. Например, консультанты могут создавать стандартные наборы правил, чтобы обеспечить функциональность специфических возможностей, а затем просто развернуть их на множестве клиентских веб-узлов. Я уже вижу полную консалтинговую практику и партнеров экосистемы, выросшей вокруг правил брандмауэра.

Учитывая все это, действительно печально, когда некоторые люди говорят, что в то время, как бранмауэр Windows Vista наконец обеспечивает фильтрацию внешней границы, эта функция отключена по умолчанию (что на самом деле не совсем так - подробнее см. ниже). Это просто сплетни тех, кто считает раз бранмауэр Windows XP не поддерживает фильтрацию внешней границы, то никто не должен использовать его.

На самом деле, не только сценарий фильтрации внешней границы, имеющий существенное защитное значение, включен по умолчанию в Windows Vista, но это тоже не может до конца решить очень простую техническую проблему: любой фильтр внешней границы брандмауэра на основе хоста в Windows XP, по моему мнению, просто бессмысленнен с точки зрения функции безопасности. Сегодня он действительно останавливает некоторую часть инфицированной почты, но только потому, что поток этих писем не был запрограммирован на обход этой защиты. Просто сейчас существует недостаточное количество сред, осущевствляющих управление правилами внешней границы фильтра, и поэтому авторы инфицированных писем для массового рынка не беспокоятся об этом.

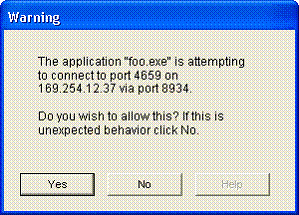

Обхождение фильтров внешней границы брандмауэра на основе хоста может быть достигнуто несколькими способами, в зависимости от сценария нападения. Прежде всего, так как основная часть пользователей выполняют вход как администраторы, любая вирусная программа может полностью отключить брандмауэр. Разумеется, даже если фильтр внешней границы требует подтверждения от пользователя, последний может подвергнуться большому соблазну, прочитав диалог, объясняющий, что если они не нажмут "Да", то больше никогда не увидят танцующих свиней:

Как Вы видите, проблема состоит в том, что когда пользователь выполняет вход как администратор, или код злоумышленника выполняется от имени администратора, есть очень большой шанс отключения защиты. Разумеется, на самом деле пользователь не видит этого диалога, так как это ему ни о чем не говорит. Фактически диалог обрабатывается и становится похожим на этот:

Это проблема номер один, связанная с фильтром внешней границы. Учитывая выбор между защищенностью и соблазнительным азартом увидеть что-то вроде танцующих свиней, в большинстве случаев пользователь выбирает танцующих свиней. Если вирусная программа может напрямую или косвенно отключить защиту, она неприменно сделает это.

Вторая проблема состоит в том, что даже если пользователь, по понятным только ему причинам, нажмет "No. Bug me again" (нет, пускай дефект повторится), или если код злоумышленника запущен в учетной записи с низкими привелегиями, например NetworkService, вирусная программа может легко пройти прямо мимо брандмауэра. Как долго выполнен вход в учетную запись, которая может открыть внешнюю границу подключения на любом порту, так долго запущен и код злоумышленника, который может просто использовать эти порты. Ах да, но внешняя граница брандмауэра может ограничивать трафик на специфическом порту для заданного процесса. Не проблема: мы просто вернемся назад к существующему процессу с нашими свиньями, который разрешен пользователем. Существует чрезвычайно мало фильтров трафика, основанных и на источнике и порте назначения, поэтому злоумышленники могут обойти межсетевой экран.

Ключевая проблема состоит в том, что большинство людей считают, что фильтр внешней границы брандмауэра на основе хоста восприпятствует ставившему под угрозу компьютеру нападать на другие машины. Это невозможно. Помещение на такой компьютер защитных мер и просьба не ставить под угрозу другие машины просто не сработает. Защита работает на компьютере, который Вы хотите защитить, а не на компьютере от которого Вы хотите защититься! Просьба плохих парней ничего не красть, после того как они уже ворвались в Ваш дом вряд ли будет эффективнее, чем восприпятствование им в самом начале.

Кроме того, прочитав диалоги выше, огромная часть пользователей просто не способна сделать правильное умозаключение о безопасности, основываясь на такой скудной информации. Чтобы предоставить информацию, которая действительно бы позволяла принимать правильное решение, требуется чтобы брандмауэр понимал не только порты, протоколы и приложения, делающие запросы, но и суть самого запроса и его значение для пользователя. Эту информацию очень трудно предоставить с точки зрения программы. Например, факт того, что Microsoft Word пытается создать подключение на внешней границе не так интересен как сам факт того что Word пытается создать подключение. Множество диалогов, особенно лишенных какой бы то ни было информации, помогающей простому смертному сделать вывод о безопасности, являются еще одной проблемой. Мы должны уменьшать количество бессмысленных диалогов, а не увеличивать их там, где фильтр внешней границы брандмауэра абсолютно бесполезен. Пока я писал эту статью, я просмотрел коммерческую документацию главного продавца брандмауэра на основе хоста. Там описана вместимость фильтра внешней границы брандмауэра и возможность уведомления, включающего снимок экрана, на котором мы видим "Советы еще не доступны для этой программы. Выберите вариант ниже или щелкните 'Дополнительно' для подробной справки". Ниже есть два переключателя, "Разрешить" и "Запретить". Такое разъяснение вещей очень важно! Даже моя мама поймет, что это означает: "Если Вы не нажмете ниже на 'Разрешить', Вы не потратите 8 минут на то, чтобы загрузить танцующих свиней". Здесь был описан частный случай.

Изначально все обязанности по формированию фильтра внешней границы возложены на администратора, так как конечный пользователь просто не способен сделать этого. Создавая один и тот же механизм защиты на многих системах, есть риск что автоматизированные вирусные программы приспособятся к этому и воспользуются уязвимостями, упомянутыми выше.

Почему же сейчас, учитывая все то, что я только что сказал о фильтре внешней границы, он включен в состав Windows Vista? На это есть причина: есть одна спецефическая область, где фильтр внешней границы брандмауэра обеспечивает реальную защиту, но только в Windows Vista. В этой операционной системе, службы могут запускаться с высоким ограничением ключа. В сущности, у каждой службы есть свой собственный идентификатор безопасности (SID), который уникален для каждой службы и отличается от SID других служб, запущенных даже в одной и той же учетной записи. Такой SID служб может использоваться для ограничения доступа к ресурсам, например к сетевым портам. Это означает, что две службы, запущенные от имени NetworkService не могут управлять процессами друг друга, и брандмауэр может быть сконфигурирован чтобы разрешить только одной из них создавать подключение за пределами границы. Если другая, блокированная служба подверглась нападению, этот принцип не позволит злоумышленнику завладеть другой службой и использовать разрешенный порт для связи. Эти финкциональные возможности - яркие особенностей защиты, добавленных в Windows Vista, и новый брандмауэр использует их, чтобы обеспечивать реальную защиту фильтра внешней границы брандмауэра. Фактически, фильтрация SID служб брандмауэра, включена в Windows Vista по умолчанию. Правила предопределены в ключе реестра: HKLM\System\CurrentControlSet\services\sharedaccess\parameters\firewallpolicy\RestrictedServices Ниже Вы видите иллюстрацию этого ключа:

Брандмауэр на основе хоста, без способности препядствования процессу, подвергшемуся нападению, получить доступ к другому процессу на его внешней границе, не обеспечивает никакой защищенности. После добавления в Windows Vista SID служб, брандмауэр может обеспечивать реальную защту фильтра внешней границы. Но так как в Windows XP нет этой функции, брандмауэр этой ОС не имеет перспектив защиты.

Это, разумеется, не объективная оценка. Это просто описание политики. Другими словами, мы должны предоставить процессам, которые не связаны со злоумышленником, быструю связь со внешней границей. Кое-что из этого Вы можете сделать с IPsec уже сегодня, правда без дополнительных функциональных возможностей, в Windows XP. Новый брандмауэр Windows Vista предоставляет более отлаженную версию настольного приложения управления политикой для администраторов. Это позволит им конфигурировать фильтры, создавать правила для организации политики, и, в отличии от Windows XP, даст большую развертываемость и лучшую конфиденциальность для пользователей, которые больше не должны будут заходить как администраторы для выполнения своей работы.

Источник:

Перевод: Glasten

По теме

- Windows Vista официально "мертва"

- Завтра прекращается поддержка Windows Vista

- Остался последний месяц поддержки Windows Vista

- 11 апреля Microsoft прекратит поддержку Windows Vista

- Через год прекращается поддержка Windows Vista

- Microsoft открыла исходный код Open XML SDK

- Баллмер: Longhorn/Vista - моя самая серьезная ошибка

- Сегодня заканчивается бесплатная фаза поддержки Windows Vista и Office 2007

- Microsoft продлила срок поддержки Windows Vista и Windows 7

- Практики обеспечения безопасности Microsoft - лучшие в мире

5872

5872