Windows 7 позволяет скрыть опасные файлы под видом безопасных

13283

13283

Исследователи обнаружили маленькую, но весьма неприятную ошибку в дизайне Windows 7, позволяющую замаскировать под видом безопасных файлов очень даже опасные исполняемые файлы.

По сути, ошибка перебирается из одной версии Windows в другую, поэтому ничего нового в ней нет. Я, откровенно говоря, даже не подумал о проверке ее присутствия в Windows 7 RC.

В Windows NT, 2000, XP и Vista Windows Explorer настроен таким образом, чтобы по умолчанию не отображать расширения к известным типам файлов. И любой вирусописатель может использовать это, что замаскировать исполняемый файл или скрипт под видом обычного текстового файла.

Фокус состоит в простом переименовании файла VIRUS.EXE в VIRUS.TXT.EXE или VIRUS.JPG.EXE. Windows при этом будет скрывать расширение, то есть .EXE.

Кроме того, вирусописатели могут заменить иконку внутри исполняемого файла на иконку текстового файла или изображения. В таком случае удастся обмануть любого пользователя.

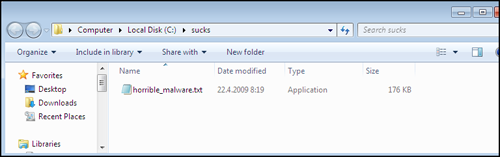

По логике в Windows 7 такой трюк не должен сработать, но мы все же попробуем. Выглядит, как обычный текстовый файл:

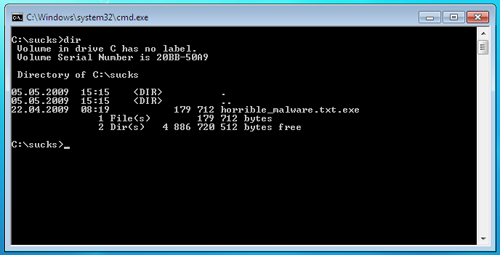

А на деле является EXE-файлом:

Многие наши читатели заметят подвох, но среднестатистический пользователь не обратит внимания.

Вообще-то сама идея скрывать расширения файлов мне кажется неразумной, поэтому эта функция относится к разряду тех, которые после установки Windows я отключаю в первую очередь. Вместе с возможностью смены иконки для потенциально опасных файлов наподобие .EXE такой способ представляет серьезную угрозу для неопытных пользователей.

Что в данном случае должна сделать Microsoft? Можно просто отключить возможность скрывать расширения и добавить некую индикацию неподписанных исполняемых файлов.

Источник:

Перевод: deeper2k

Комментарии

Даже при включении расширения обычного пользователю глубоко пофиг на это, он видит только иконку и полузнакомые слова.

По-моему было бы проще добавить в правила Windows Defender'а алерт на файлы с "двойным" расширением.

ASGDeveloper, может Вы не видели вордовских файлов, у которые в названии 5-6 точек?)

Очень интересно. Почему не пишут, что в Линуксе, МакОС и всех других юникс-системах эта "ошибка дизайна" присутсвует от рождения? Там вообще нет расширений, достаточно подставить нужную иконку испольняемому файлу и юзер сам запустит любой вирус.

судя по скриншоту осталось этот файл обозвать Notepad и бросить в папку Windows

тогда уже и профи затруднится запускать или нет данный файл

А по сути надо быть полным чайником чтобы запускать текстовый или графический документ у которого в описании написано что это приложение

надо туда UAC значки приклеивать ;) тогда может задумаются перед запуском таких файлов ?

А вот интересно, запуститься этот файл под обычным пользователем (не администратор) с включенным UAC на максимум? Если нет, то проблема собственно, решена. Не видел ни разу, чтобы текстовые файлы требовали повышения прав для прочтения.

Ну смотря что этот файл делает. Если читает инфу из HCKU и %USERPROFILE% то нет причин юаку возникать.

а мне насрать, у меня либо ЮАЦ включен, либо я ваще под юзером работаю, да и антивирус есть. офигеть атака. по-моему существует 1000 и 1 способ налогично заставить юзера запустить исполняемый файл.

Надо же! Ошибку нашли. Я в трауре, нищете и пригороде. ПО жизни это в винде было. А что штука это глупая и опасная полностью согласен.

Имхо, если и с отображаемыми расширениями пользователь не сможет отличить тхт от ехе, то ему за компом нечего делать! Плохая тенденция садиться необразованным юзверям за комп, необучившись работе с ним.

По теме

- Платную поддержку Windows 7 могут продлить до 2026 года

- Microsoft прекращает поддержку OneDrive для Windows 7/8/8.1

- Пользователи просят открыть код Windows 7

- Вышло последнее обновление для Windows 7

- Прекращение поддержки Windows 7

- Обновление безопасности Windows 7 тайком включает функцию телеметрии

- Microsoft перевыпустила обновление KB4093118 для Windows 7

- Доступны новые обновления для Windows 7 SP1 и Windows 8.1

- Обновление KB4100480 для Windows 7 SP1 / Server 2008 R2 вызывает проблемы с установкой

- Лучшие антивирусы для Windows 7 за август 2017