Возможности BitLocker Drive Encryption

29994

29994

BitLocker, как вы, наверное, знаете, - это новая технология шифрования, разработанная с целью защитить от несанкционированного доступа содержимое жёсткого диска. Давайте посмотрим, как эта технология работает и что она умеет.

BitLocker по сути использует технологию Encrypting File System (EFS), которая позволяет шифровать отдельные файлы, а также шифровать весь жесткий диск. Таким образом, доступ к диску возможен лишь при вводе ключа BitLocker при загрузке системы, причем независимо от того, был ли жесткий диск удален из данного компьютера и установлен в другой. Данная технология идеальна подходит для систем с крайне чувствительной информацией, чье содержимое на за что не может быть открыто, даже в случае кражи физического носителя.

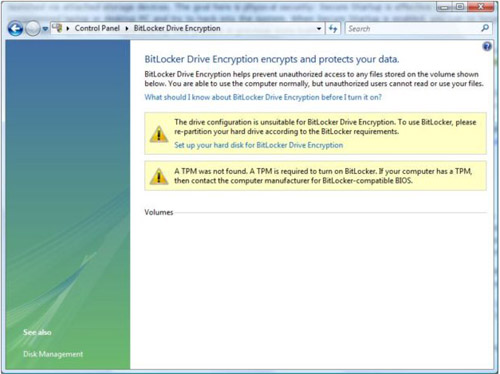

Технология BitLocker доступна лишь в двух версиях Windows Vista: Ultimate и Enterprise. Настройку BitLocker можно осуществить из панели Control Panel ->BitLocker Drive Encryption. Перед тем, как приступить к настройке, необходимо выполнить ряд подготовительных мероприятий. Чтобы включить BitLocker, нам потребуется создать новый раздел объемом 1,5Гб. Более подробную информацию смотрите в .

Кроме того, BitLocker требует, чтобы настройки TPM были включены в BIOS, хотя данное требование можно обойти, если BIOS не является TPM–совместимым. С более подробной информацией, как отключить TPM-ограничение через редактор групповых настроек, рекомендуем ознакомиться со .

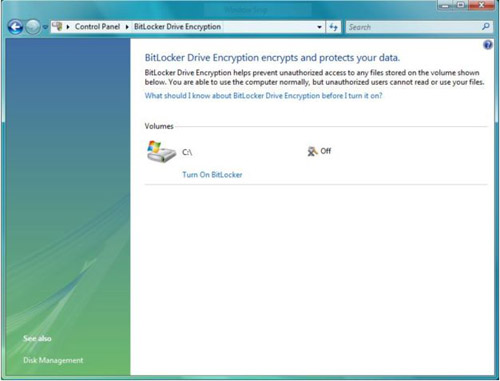

Давайте посмотрим, как можно включить BitLocker в Windows Vista. После того, как все подготовительные процедуры пройдены, и ваша система отвечает требованием BitLocker, перейдем в панель управления данной функции.

Теперь мы можем включить BitLocker. В нашем случае BIOS не был TPM-совместимым, поэтому опция "Использовать PIN" отсутствовала. По этой причине для хранения ключа шифрования пришлось использовать USB-драйв, который необходимо подключать при каждой загрузке системы.

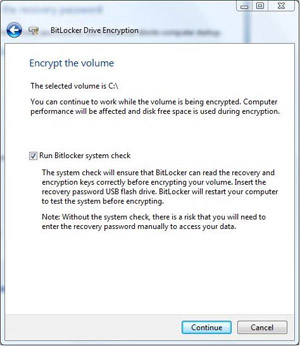

Процесс шифрования данных начнется после перезагрузки системы.

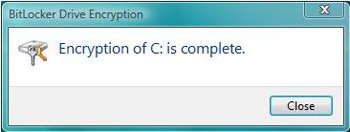

На используемом нами жестком диске объемом 160Гб, работающем в режиме Raid 0, процесс шифрования занял чуть больше часа.

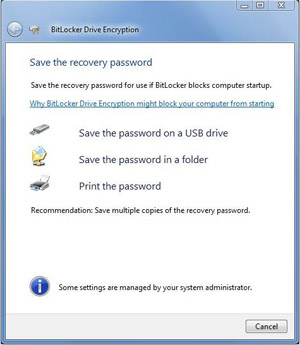

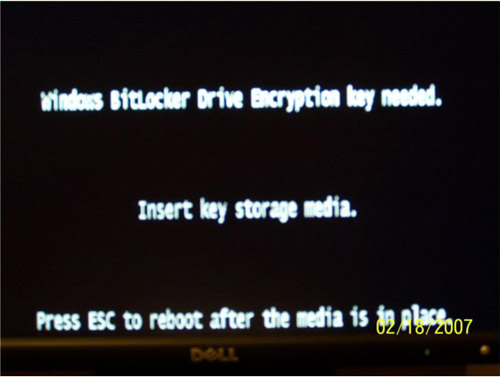

Теперь BitLocker включен и, соответственно, ваш компьютер надежно защищен от постороннего вмешательства. Также было бы нелишним хранить несколько копий вашего шифровального ключа в разных местах. Для этого щелкаем по кнопке Manage BitLocker Keys/Управление ключами BitLocker. А что произойдет, если вы потеряете свои ключи или жесткий диск будет украден? После прохождения загрузки BIOS, на экране монитора будет отображено следующее:

Забавно, что после выхода из свящего режима BitLocker не требуется повторный ввод ключа, а спящий режим в Vista используется по умолчанию.

Так или иначе, технология BitLocker крайне полезна и имеет большой потенциал. Мы не заметили сколько-нибудь заметного падения производительности системы, хотя в Интернете ходят слухи о том, что копирование больших файлов может длиться несколько больше, чем обычно. Также стоит сказать, что отдельные файлы и папки можно шифровать также, как в XP, хотя сомнительно, нужно это вообще или нет. Несколько удивил тот факт, что технология осталась нереализованной в Business-версии Vista, потому как именно у этой версии есть все шансы быть установленной на большинстве компьютеров, так или иначе связанных с рабочей деятельностью.

Источник:

Перевод: deeper2k

Комментарии

BitLocker потянет только порнушку от родителей зашифровать, знающие люди важные данные будут шифровать альтернативным способом.

А с чего ты это взял? Просто так сказал? BitLocker, конечно же, не подойдет для всяких там ЦРУ, ФБР, АНБ и ФСБ, но для средней руки компании отлично подойдет.

У меня на работе два компа закрыты BitLocker вот уже месяца 4-5 (стоит билд 5840). Глюков или каких-нибудь тормозов, связанных с шифрованием диска, я не обнаружил. Зато я уверен, что без меня никто не доберётся до содержимого моих дисков, даже при краже компа.

Ноутбук тоже периодически закрывал БитЛокером. То есть, начиная с Бета2 при инсталяции очередного билда то включал, то не включал БитЛокер. Сейчас купил домой новый комп. Так специально при покупке обговорил, чтобы на матьке был модуль TPM. Теперь можно ключ хранить не только на USB, но и пользоваться PIN ключём, хранящимся в модуле TPM, что, конечно, удобнее.

а у меня на ноуте датчик регистрации отпечатка пальцев... вот им и шифрую и вхожу систему без ввода пароля. ноут Toshiba Satellite P105-S6014

вопрос - а при создании диска на 1,5 гига он виден в проводнике ?? и как тогда быть снимая образы акронисом?

А зачем в Висте Acronis? Её образы я снимаю и потом раскручиваю обратно с помощью вистовского же "PC Complete Backup". Делает тоже самое, что и Акронис. Кроме того, он совершенно нормально бэкапит заодно и стартап партишен для БитЛокера.

По теме

- Как запаролить папки и файлы на компьютере (Windows 10 и др)

- Ожидаемые нововведения с осенним обновлением Windows 10 "Sun Valley" 21H2

- Просмотр фото и видео в разрешении UHD на Windows 10 уже реальность

- Cortana, как новый компонент системы связывающий локальные и глобальные данные

- Windows 8: В ожидании Годо

- Обзор Windows 7 Media Center

- Анализ производительности HDD и SSD в Windows 7

- Подробный обзор WEI в Windows 7 (ч.2)

- Что сулит Windows 7 геймерам?

- Графическая производительность: Windows 7 vs Vista